악성코드 분석 환경 구축 (4)

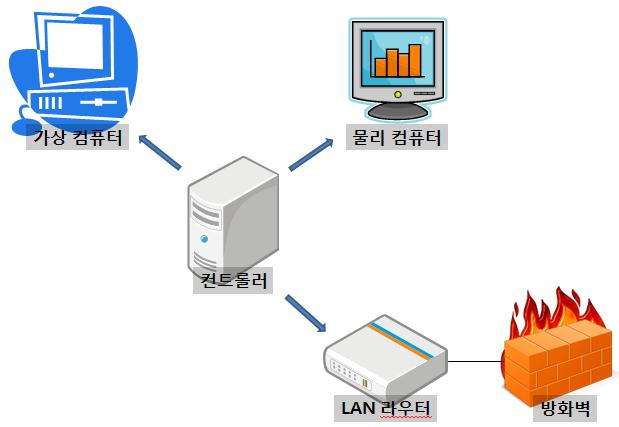

보안/악성코드 분석 2012. 7. 5. 14:16이제 앞의 내용까지 네트워크 설정부분까지는 정리가 끝났다. 이제 물리 컴퓨터 설정으로 내용은 아래와 같다.

악성코드 분석을 위해 가상화 컴퓨터나, 물리 컴퓨터에서 악성코드 실행한다. 분석이 완료된 후, 다음 분석을 위해 컴퓨터를 원상복구시켜놔야한다.

가상화 컴퓨터는 가상화 소프웨어 기능 중, 스냅샷이라는 것을 이용해, 악성코드가 실행되기 이전으로 돌아가면되는데, 물리 컴퓨터는 스냅샷이라는 기능이 없고, 복구를 위한 소프트웨어를 쓴다. 그 소프트웨어는 대표적으로 3가지가 있는데, Truman, Deep Freeze, FOG가 있다.이번 장부터는 Deep Freeze, Truman, FOG를 설명한다.

Deep Freeze

Deep Freeze는 해석해보면 "깊은 얼림"으로, 물리 컴퓨터인 윈도우 컴퓨터에서 보이지않은 시스템 파일들을 영구적으로 변하지 않게 꽝꽝 얼려버린다는 소프트웨어이다. 한마디로 내 컴터를 PC 컴터처럼 만들어, 막 이상한 거를 설치하고, 장난을 쳐도 재부팅하면 Deep Freeze 활성화시점으로 돌아 간다는 것이다.

해당 소프트웨어는 상용 소프트웨어로 스탠다는 엔터프라이즈로 나뉜며, 설치는 물리 컴퓨터 안에 설치하는 것으로, 우리 여기서 해볼것은 물리 컴퓨터 안에 스탠다드 평가판을 설치해 한번 체험해보자.

Deep Freeze 설치

step 1. http://www.faronics.com/en-uk/standard/deep-freeze_en-uk/?에 접속해서 DeepFreeze를 다운받아주자.

step 2. 그리고 가볍게 클릭클릭 더블 클릭하여, 설치한다. (*** 설치 중간에 꽝꽝 얼리고 싶은 드라이버를 선택 !) (*** 설치 중간 우린 평가판으로 체험해볼거니 키넣지말고 아래 박스 체크)

- 그림 1. DeepFreeze 설치 -

Deep Freeze 설정

비밀번호 설정 : 설치 후, 재부팅하고 나면 Deep Freeze 비번을 설정하는 창이 나오는데, 그 때 비번을 설정해준다. 다른 방법으로는 오른쪽하단 곰돌이 트레이드를 Shift + 더블클릭을해서 설정창으로 들어가 비번을 설정할 수 있다.

Deep Freeze 모드 비활성화 : 바탕화면 오른쪽 하단의 곰돌이 트레이를 Shift + 더블클릭하여 비밀번호를 입력하고 들어가서 보면, 아래의 그림과 같은 창이 하나 뜬다. Deep Freeze 모드 비활성화는 아래 Status on Next Boot 박스 안 Boot Thawed on Next나 Boot Thawed로 설정하여 비활성화한다.

둘의 차이점은 전자는 옆에 Reset 박스를 이용하는 것보니, Deep Freeze 비활성화 기준을 몇번 리셋까지 비활성화인가는 말하는 거고, 후자는 아예 몇번의 재부팅에 상관없이 계속적으로 비활성화 시키는 설정이다.

- 그림 2. Deep Freeze 설정 -

Deep Freeze 주의사항

Deep Freeze 사용할 경우 단순 시스템 복구프로그램이며, SeDebugPrivilege, SeSystemtimePrivilege 같은 권한을 얻지 못한다. 그래서 커널을 공격하는 악성코드의 경우, 악성코드 감염되고, 컴퓨터 재부팅 시, Deep Freeze가 시스템 복구를 못한다.

악성코드 분석가 참조 ~~ 계솎~

'보안 > 악성코드 분석' 카테고리의 다른 글

| 악성코드 분석 환경 구축 (3) (0) | 2012.06.28 |

|---|---|

| 악성코드 분석 환경 구축 (2) (0) | 2012.06.27 |

| 악성코드 분석 환경 구축 (1) (0) | 2012.06.27 |